(5)ポートフォワーディング、DMZ 機能

ポートフォワーディング機能 port forwarding

NAT や IP マスカレードを使うと、LAN 内部の端末が発信したパケットを、発信元の端末に正確に届けることができます。

しかし、何もない状態で、LAN 内部の特定のコンピュータに外部からパケットを送信することはできません。

Web や FTP といった外部のサービスを利用するだけならこれでも何も問題はないのですが、LAN 内部にサーバ等を構築して情報を発信する場合には問題になります。

サーバにグローバル IP アドレスを割り当てれば、簡単に外部に情報発信をすることが可能になるのですが、プロバイダーと通常の契約を結んだ場合、

IP アドレスはルータ用に 1つしか貰えません。

そこで、ルータ用の特定のポートに着信したパケットを、LAN 内の特定のコンピュータに転送してしまう、という技術が開発されました。

これが 「ポートフォワーディング 」 です。

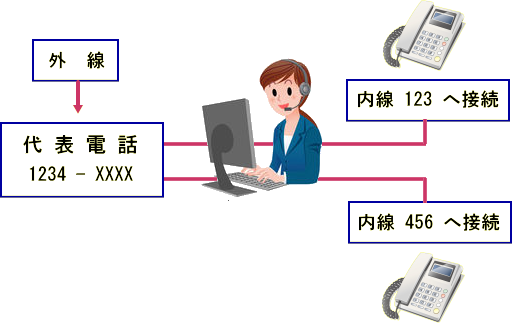

これを会社の電話にたとえると、ルータが代表電話、LAN 内の各コンピュータは内線でつながる各部署という位置づけになります。

これを会社の電話にたとえると、ルータが代表電話、LAN 内の各コンピュータは内線でつながる各部署という位置づけになります。

各部署から外部に電話をかけるには外線で簡単にかけられます。

しかし、会社の電話番号は 1つ (グローバル IP アドレス) しかないため、外から電話がかかった場合、受付係が用件を聞き、各部署に取り次ぐ形

(ポートフォワーディング) になります。

ポートフォワーディング機能を有効にすると、ルータの IP アドレスに向かって発信された、特定のポート宛のパケットが、LAN 内部の特定の IP

アドレスを持つコンピュータに転送されます。

例えば、LAN 内の 192.168.0.2 の IP アドレス (プライベートアドレス) を持つコンピュータ上で、Web サーバプログラムを起動した場合を考えてみましょう。

Webサーバは80番ポートを使用します。

このネットワークで、利用可能な IP アドレスは、ルータの WAN 側ポートに割り当てられているものだけです。

そこで、ポートフォワーディング機能を使い、ルータのアドレスの 80 番ポートに向かって発信されたパケットを、

そのまま 192.168.0.2 の 80 番ポートに転送することにします。

この場合、パケットの書き換えは行われず、LAN 内にあるコンピュータに対してインターネットから自由にアクセスが可能になります。

とはいえ、可能になるのは Web に対してのリクエストだけで、他のポートに対するアクセスは抑止されます。

ですから、外部から Web サーバにアクセスし、直接その中のファイルを操作する、ということは困難になるのです。

このため、ポートフォワーディング は、限定された環境でのサーバ構築だけでなく、安全性確保の目的でよく使用されます。

ポートフォワーディング機能の特徴

(1)WAN側からのパケットを特定のLAN側ノードに転送するという点で「DMZ」と共通の機能を有する。

(2)ポート・フォワーディングでは、特定のポートで通信する公開サーバの設置によく利用される。

(3)ポート・フォワーディングが有効なのは、通信に使用されるポートが特定できる公開サーバやネットワーク・アプリケーションを利用する場合である。

例えば、Webサーバをインターネットに公開する場合、そのプロトコルHTTPが使うのは一般的にTCPのポート80番なので、WebサーバをLANに接続し、

ルータにて80番ポートへのアクセスをそのWebサーバのIPアドレスへ転送するように設定すればよい。

(4)WAN側IPアドレスの設定

ここではWAN側からLAN側へ転送すべきパケットの持つ送信先IPアドレスを設定する。

通常はルータのWAN側IPアドレスを指定する

(5)ポート番号の設定

ここではWAN側からLAN側へ転送すべきパケットの送信先ポート番号を設定する。

(6)転送先LAN側IPアドレスの設定

ここには、指定したパケットを転送する先のLAN側ノードのIPアドレスを設定する。

ポート・フォワーディングの設定のポイントは、設定可能な静的アドレス変換テーブルの最大数と、ポート番号の範囲指定です。

製品によっては、設定可能な変換テーブル数は5個以下しかない場合もあるので、公開するサーバの数が多い場合には注意してください

また、ポート番号の範囲指定ができないと、複数のポートを利用するサーバ(例えばFTPサーバはTCPのポート20番と21番を利用する)の場合、

ポートごとに変換テーブル数を設定しなければならず、設定が面倒になります。

注意点としては、転送先ノードのIPアドレスを直接設定する必要があるため、何らかの方法で転送先ノードのIPアドレスを固定的に割り当てなければ

ならない点があります。

DHCPの機能である静的なIPアドレスの割り当て機能か、手動割り当てを利用する必要があります。

もう1つの注意点は、転送先に設定されたPCはWAN側すなわちインターネット側からのアクセスにさらされるため、セキュリティは通常のLAN側PCに

比べてもろくなることです。

通常はIPマスカレードによりインターネット側からのアクセスはほとんど遮断されますが、ポートフォワーディングは、IPマスカレードによる防護壁に

「穴」を開ける行為といえます。

広い範囲で外部のアクセスを受け付けてしまうので、パケット・フィルタリングなどIPマスカレード以外のセキュリティ対策機能が必要になります。

DMZ機能 DeMilitarized Zone 非武装地帯

DMZ機能は、動的あるいは静的な全アドレス/ポート変換テーブルに該当しないポートに対してWAN側から送信された全パケットを、LAN側の特定の

IPアドレスあてに転送する、というものです。

DMZ機能の特徴

(1)WAN側からのパケットを特定のLAN側ノードに転送するという点で「ポートフォワーディング」と共通の機能を有する。

(2)DMZでは、アドレス変換に該当しないポート番号へのパケットはすべて特定のPCに転送されるため、使用ポートが固定されていない

アプリケーションで有用である。

(3)DMZは、使用されるポート番号が不明あるいは動的に変動したり、ポート数が多すぎたりする場合に有効な機能である。

WAN側で受信されたパケットのうち、IPマスカレードやポートフォワーディングによりLAN側に転送されるパケットを除いた分は、DMZで設定された

LAN側ノードにすべて転送される。

DMZは、簡単にいうと、WAN側で受信したパケットのデフォルトの転送先を設定する機能といえる(DMZを設定しない場合、パケットはデフォルトで破棄される)。

(4)IPマスカレードの有効/無効の設定

原理上、IPマスカレードが無効だとDMZも無効になる。

(5)DMZの設定

パケットを転送するLAN側IPアドレスを設定する。

原理上、単一のIPアドレスしか指定できない。

DMZが必要になる例としては、マイクロソフトのNetMeetingなどのメッセンジャーソフトが挙げられます。

NetMeetingは広い範囲で動的にポートを変えながら通信を行うため、ポートを静的に決めるポートフォワーディングでは対応できません。

しかしDMZで転送先に設定されたPCなら、通信可能です。

転送先ノードは1つに限られるので、DMZを利用できるのは1台のPCだけです。

複数のPCでDMZは利用できません。

そのせいもあって、DMZの設定方法は、転送先のIPアドレスを設定するだけと単純です。

注意点としては、転送先ノードのIPアドレスを直接設定する必要があるため、何らかの方法で転送先ノードのIPアドレスを固定的に割り当てなければならない点です。

DHCPの機能である静的なIPアドレスの割り当て機能か、手動割り当てを利用する必要があります。

もう1つの注意点は、転送先に設定されたPCはWAN側すなわちインターネット側からのアクセスにさらされるため、セキュリティは通常のLAN側PCに

比べてもろくなることです。

通常はIPマスカレードによりインターネット側からのアクセスはほとんど遮断されますが、DMZは、IPマスカレードによる防護壁に「穴」を開ける行為といえます。

特にDMZは広い範囲でアクセスを受け付けてしまうので、パケット・フィルタリングなどIPマスカレード以外のセキュリティ対策機能が必要になります。

Home Page